Timesys Vigiles よくある質問とその回答

Vigiles について、よくある質問とその回答をご案内いたします。ご質問内容をクリックしていただくと回答が表示されます。

製品の特徴

Vigiles Plus は、製品マニフェストの脆弱性監視とより詳細なレポートを提供し、チームが脆弱性の軽減を分析して作業できるようにするコラボレーションおよびコミュニケーションツールを提供します。

Vigiles Prime は、すべての脆弱性識別およびコラボレーションツールを提供し、セキュリティ管理範囲を拡張して、独自のパッチ通知および管理機能を含め、パッチと最小バージョンを識別して、マニフェストで識別されるソフトウェアコンポーネントを保護します。

Vigiles Prime のパッチ管理機能は、対策パッチと脆弱性対策がされた

バージョンを特定することで、報告された脆弱性の調査と修正にかかる時間を削減します。

Vigiles Prime のパッチ管理がなければ、脆弱性のトリアージと対策には、使用している各コンポーネントのサプライヤーを特定し、脆弱性が発見された場合にはその修正プログラムがどのバージョンのコンポーネントで利用可能であるかを調査する必要があります。

これに対して、Vigiles Prime のパッチ管理は、特定のコンポーネントの脆弱性に関連するパッチが自動的に通知されます。Vigiles Primeは、対策パッチのダウンロードへのダイレクトリンクを提供します。さらに、Vigiles Prime は、報告された脆弱性の対策がされたライブラリやパッケージ、カーネルのバージョン情報も提供します。

Timesys の分析によると、Vigiles は、手作業による検出、調査、対策と比較して、脆弱性の特定と対策のプロセスサイクルを最大で 90 パーセント削減することができます。

これらのツールを使用すると、ユーザーとチームメンバーは、登録された製品マニフェストで報告された脆弱性に注釈を付けたり、コメントしたり、ホワイトリストに登録したり、共同作業したりできます。これらのコミュニケーションツールは、非常に効率的なセキュリティ脆弱性管理ワークフローとリスク軽減プロセスの基盤となります。

たとえば、一連の脆弱性を確認するために割り当てられたチームは、影響分析の実施に一部のチームメンバーを割り当てる場合があります。割り当てられたチームメンバーは、トリアージコラボレーションを利用することで、特定の脆弱性によってもたらされるセキュリティリスクの評価について、チーム内で迅速かつ簡単に共有が可能になります。

他のメンバーは、重大度の高い脆弱性に焦点を当てて、緩和オプションを調査し、その結果をチーム内で共有してオプションを比較検討し、脆弱性への対応と修正を加速することが可能です。

これらのプロセス全体を通じて、一部の脆弱性がホワイトリストに登録することが可能です。これは、それらが承認済みとしてタグ付けされ、処理中または修正済みであることを意味します。そうすれば、インバウンドの脆弱性や軽減ワークフローのより広範な評価が煩雑になることはありません。

これらのコラボレーションツールは、柔軟なフィルタリング、ダッシュボード、およびレポート機能に加えて、チームが脆弱性の影響を理解して修正するために費やす時間を大幅に短縮できます。

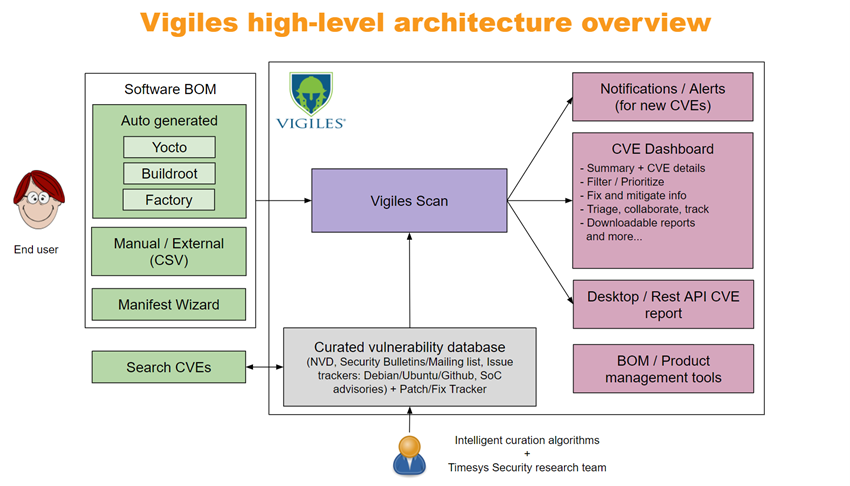

Vigiles は 2 つの部分に分かれています。

Vigiles の一部は、Yocto プロジェクトからソフトウェアマニフェストを収集し、Timesys が著作権を持つ MIT ライセンスの下でライセンスされています(TimesysGit を参照)。

他の部分は、Vigiles スキャナー、バックエンドデータベース、およびユーザーインターフェイスで構成されています。Vigiles のこの部分は、Timesys 独自の製品で OSS の対象外です。

Vigiles は、Yocto、Buildroot、PetaLinux、Wind River Linux、PTXdist、OpenWrt、TimesysFactory などの多数のビルドシステムをサポートしています。また、Vigiles は他のビルドシステムでも使用できます。

Vigiles UI を使用して、Yocto、Buildroot、および Factory からソフトウェアマニフェストをアップロードできます。さらに、Vigiles は .csv 形式をサポートしているため、他のビルドシステムからソフトウェアマニフェストを生成し、アップロード可能な .csv スプレッドシートとして形式化できます。Vigiles .csv マニフェストの作成に関するガイダンスは、HOWTO Create a Vigiles CSV Manifest で提供されます。

Vigiles の「マニフェストの作成」UI を使用して、ソフトウェアマニフェストを完全にオンラインで最初から作成することもできます。

Vigiles は様々なビルドシステムをサポートしています。

Vigiles ではサポートしてるビルドシステムや ソフトウェア BOM (SBOM) を使用すれば脆弱性を追跡することが可能です。

※注意点

Vigiles が追跡できる脆弱性は NVD に報告されている脆弱性となります。お使いの プロセッサ/アーキテクチャのに依存する脆弱性は NVD に報告さていれば検知可能です。

Vigiles のレポートはスプレッドシートまたは PDF でエクスポートできますので、独自の課題追跡システムに簡単に統合できます。

今後の Vigiles リリースでは、ビルドシステムで JSON を介してレポートを直接取得する機能もサポート予定です。これにより、一般的な課題追跡システムにさらに統合しやすくなります。

Vigiles をご利用頂くターゲットデバイスではインターネット接続の必要はありません。

Vigiles は、ビルドシステム Yocto / Buildroot からパッケージ/バージョン情報を抽出するか、ユーザーがソフトウェア BOMCSV ファイルを生成/ Vigiles にアップロードすることで利用できます。次に、Vigiles は、パッケージ/バージョンのリストを Timesys が取捨選択した脆弱性データベースと比較し、エンドユーザーやユーザーのチームのみがアクセスできる Web レポートを生成します。

現在、Vigiles はホスト型/クラウドのみのソリューションです。インターネットにアクセスせずにネットワーク上に存在できるオンプレミスバージョンの Vigiles は提供していません。ただし、今後オンプレミスバージョンを提供する予定です。

技術的な内容

Vigiles は、組込み Linux 向けに最適化されたソフトウェア構成分析および脆弱性管理ソリューションであり、Common Vulnerabilities and Exposures(CVE)を追跡し、National Vulnerability Database(NVD)から公開されている CVE データを管理しながら、エンドツーエンドの脆弱性管理を提供します。

Vigiles は、24 時間ごとに National Vulnerability Database(NVD)から CVE 情報を取得します。

CVE には、影響を受ける特定のソフトウェアまたはハードウェアの一意の名前があります。このスキームは CommonPlatform Enumeration(CPE)と呼ばれ、CVE を製品名とバージョンにマッピングするために使用されます。ほとんどの商用およびオープンソースツールは CPE を使用しています。

このハードウェアまたはソフトウェアの CPE がクライアントのソフトウェア BOM(SBOM)に表示されている場合、Vigiles は対応するCVE のデータを取得します。SBOM は、Yocto および Buildroot を利用頂く場合、自動的に生成されます。

Vigiles のように NVD からの CPE データに依存するツールは、CVE の欠落、誤検知、および報告の遅延が発生する傾向があります。

これは、CPE データ品質の問題(誤った製品名やバージョン情報など)、誤った SBOM 情報(名前/バージョン番号)、または NVD で公開されている CVE の遅延が原因である可能性があります。

Timesys は、カバレッジを改善し、誤検知を減らすためにいくつかの手順を実行しています。詳細については、「Vigiles はどのようにして誤検知を排除していますか?」を参照してください。

誤検知の排除は、TimesysTRST セキュリティチームから始まります。チームは、社内で開発された自動化といくつかの手動作業を使用して、社内でキュレートされた CVE データベースで CVE を正しくマークします。この作業には、バージョンの問題、LTS カーネルのマイナーリリース情報など、通常発生する問題のいくつかの修正が含まれ、非常に正確な CVE 情報を含む厳選された CVE データベースをホストできます。

次に、Vigiles は、スキャンプロセス中にキュレートされた CVE データベースに依存します。さらに、Vigiles は、Linux カーネル構成や U-Boot 構成フィルターなどの適用可能なフィルターを考慮し、すでに適用されている CVE パッチを考慮に入れるため、非常に正確なセキュリティ脆弱性レポートが作成できます。

Vigiles は、Timesys のキュレートされた CVE / CPE データベースを使用して NVD よりも最大 40 %精度の高い脆弱性情報を提供します。

Timesys のセキュリティチームは、Linux OS / BSP メンテナンスサービス、顧客からのフィードバック、およびアップストリームの Yocto パッチ送信を介してエラー検出メカニズムを導入しています。この情報を使用して、セキュリティチームは誤った CVE を手動で分析し、システムで更新します。また、アップストリームメーリングリスト、課題追跡システム、セキュリティ速報、Debian / Ubuntu / RedHat セキュリティトラッカー、SoC ベンダーアドバイザリを使用してデータベースを相互検証します。

さらに、Linux カーネルと u-boot 用のインテリジェントなキュレーションアルゴリズムを作成しました。これらは夜間に実行されます。git を使用して、修正コミットとバックポートでキュレーションされたデータベースを自動的に更新します。

最後に、レポートの遅延を最小限に抑えます。複数のフィードからの情報でデータベースを拡張することにより、NVD によってまだ報告されていない CVE をお客様に通知できます。

Vigiles は、LinuxBSP のすべてのソフトウェアレイヤーの脆弱性を追跡します。これには、ブートローダー、Linux カーネル、ドライバー、ユーザースペースパッケージ、およびアプリケーションが含まれます。

Vigiles は、コードインジェクションのためのソースコードはスキャンしません。Vigiles は、BSP で使用している個々のソフトウェアパッケージのバージョンと、その上に適用されている対策パッチのリストについて報告します。

したがって、使用しているアプリケーションソフトウェアに対して CVE が報告された場合、Vigiles は情報を提供することができます。ただし、CVE が報告されない自社開発のプロプライエタリアプリケーションを使用している場合、Vigiles は脆弱性情報を提供できません。

Vigiles は、ソフトウェアへのカスタマイズをソースコードレベルで追跡しません。

CVE パッチを適用する前にドライバを変更する場合は、変更に加えて適用するように CVE パッチを調整する必要があります。したがって、最初に CVE パッチを適用してから、カスタマイズすることをお勧めします。これには、カスタマイズパッチの調整が必要になる可能性があります。

Timesys Vigiles は、パッケージ/レシピ名、バージョン、適用されたパッチ(存在する場合)、およびビルドシステムのバージョン情報のみを収集します。この情報は、チームのメンバーとのみ共有されます。

Timesys Vigiles では、製品のソースコードをアップロードする必要はありません。

更新された Vigiles 脆弱性レポートを入手するには、次のようないくつかのオプションがあります。

- Yocto ビルドを実行するたび、または YoctoBitBake コマンドを使用してセキュリティレポートを要求するたびに、ソフトウェアマニフェストを Vigiles アカウントにプッシュできます。同じ Yocto イメージでビルドを再実行すると、ソフトウェアマニフェストをその場で更新できます。このように、BSPに別のパッケージを追加すると、同じ製品のVigilesレポートに反映されます。Vigilesは古いバージョンのマニフェストをを保存するため、いつでも戻って古いマニフェストのレポートを表示または生成できます。

- マニフェストに対して報告された新しい脆弱性に関する通知を受け取ることが出来ます。マニフェストが Vigiles に入ると、脆弱性通知を毎日、毎週、または毎月受け取るように選択できます。Vigiles は自動的にセキュリティスキャンを実行し、指定された頻度に基づいて情報を電子メールで送信します。

- Vigiles UI を使用して、いつでも新しいマニフェストまたはマニフェストの更新バージョンをアップロードできます。

用語集

NVD - National Vulnerability Database : Security Content Automation Protocol(SCAP)を使用して表される標準ベースの脆弱性管理データの米国政府リポジトリです。このデータにより、脆弱性管理、セキュリティ測定、およびコンプライアンスの自動化が可能になります。NVD には、セキュリティチェックリストの参照、セキュリティ関連のソフトウェアの欠陥、設定ミス、製品名、および影響メトリックのデータベースが含まれています。出典:NIST

CVE - Common Vulnerabilities and Exposures : CVE の主な目的は、脆弱性を一意に識別し、特定のバージョンのコードベース(ソフトウェアや共有ライブラリなど)をそれらの脆弱性に関連付けることです。CVE を使用すると、固有の脆弱性に関する情報について話し合ったり共有したりするときに、関係者が CVE 識別子(ID)を参照できるようになります。NVD のすべての脆弱性には CVE 識別子が割り当てられています。出典:NIST

CNA - CVE Numbering Authorities : 脆弱性への CVEID の定期的な割り当て、および関連する CVE レコードの脆弱性に関する情報の作成と公開を担当する組織。各 CNA には、脆弱性の識別と公開に関する特定の責任範囲があります。出典:cve.org

CPE - Common Platform Enumeration : 情報技術システム、ソフトウェア、およびパッケージの構造化された命名スキームです。CPEには、URI(Uniform Resource Identifiers)の一般的な構文に基づいて、正式な名前形式、システムに対して名前をチェックする方法、およびテキストとテストを名前にバインドするための説明形式が含まれています。出典:NIST